Dans l’univers complexe des systèmes industriels, la sécurité est une priorité cruciale. Avez-vous déjà envisagé les failles potentielles qui pourraient compromettre la robustesse de votre infrastructure ? C’est ce que nous allons voir dans cet article de blog. Mais avant ça, imaginez :

« Une usine de fabrication de composants électroniques. Tout semble fonctionner normalement jusqu’à ce qu’un opérateur remarque une alerte inhabituelle sur le système SCADA. Sans qu’il ne le sache, un logiciel malveillant s’est introduit dans le réseau via une machine connectée au réseau IT. En quelques heures, les automates ralentissent la production et provoquant des défauts sur les produits finis. Après enquête, l’origine du problème est identifiée : une faille non corrigée dans un pare-feu, qui aurait pu être détectée lors d’un pentest »

I. Introduction au pentest et son application en milieu industriel

Imaginez un expert en cybersécurité déployant une batterie de tests sophistiqués pour mettre à l’épreuve la résilience de votre système. C’est exactement là qu’intervient le pentest, indispensable pour identifier et neutraliser les vulnérabilités qui pourraient mettre votre SI industriel en péril. Plongeons ensemble dans l’univers fascinant du pentest, dans les tréfonds de votre système informatique industriel.

La cybersécurité en réseau industriel

Lorsqu’il s’agit de la sécurité des systèmes industriels, il est essentiel de comprendre que ces environnements présentent des spécificités uniques par rapport aux réseaux traditionnels. En effet, le réseau industriel est plus difficile à protéger, notamment car il y a beaucoup de contraintes d’exploitation rendant les mises-à-jour très difficiles. De plus, la priorité en réseau industrielle n’est pas orientée sur la confidentialité des données mais sur la disponibilité des machines, ajoutant un obstacle de plus à la cybersécurité.

Les conséquences d’une attaque réussie peuvent être dévastatrices, allant de la perte de production à des dommages matériels importants, voire à des risques pour la sécurité des employés. De plus, les entreprises dépendent de plus en plus de leurs infrastructures informatiques pour assurer leur fonctionnement quotidien et leur compétitivité sur le marché. Toutefois, cette dépendance accrue expose également ces entreprises à un risque croissant d’attaques informatiques.

Les spécificités du pentest en milieu industriel – Le modèle Purdue

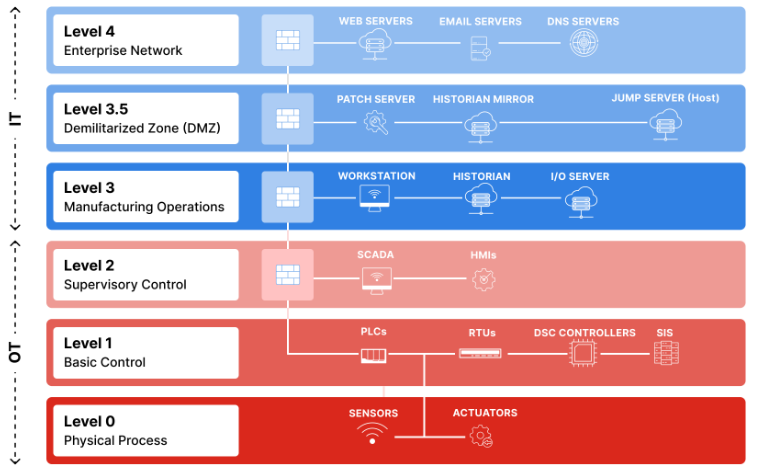

Le modèle Purdue [LienExterne] est une architecture couramment utilisée en milieu industriel pour segmenter les réseaux en trois niveaux principaux :

- Niveau IT (Entreprise) – Niveaux 4 & 5 : Gestion administrative.

- Niveau OT (Ateliers) – Niveaux 3 & 2/3 : Systèmes de supervision et contrôle.

- Niveau ICS (Contrôle industriel) – Niveaux 1 & 2: Automates et équipements critiques.

Le pentest en milieu industriel vise à identifier les failles potentielles qui pourraient être exploitées par des attaquants malveillants. Cela inclut principalement l’évaluation de la résistance du réseau industriel face aux tentatives d’intrusion depuis l’extérieur.

Il est donc essentiel de comprendre comment un attaquant pourrait tenter d’accéder au réseau industriel depuis le réseau IT ou depuis l’extérieur de l’entreprise, et quelles mesures de sécurité sont en place pour le prévenir.

Les failles qui pourraient être identifiées peuvent être de nature technique, telles que des vulnérabilités logicielles ou matérielles, ou elles peuvent résulter d’erreurs humaines, telles que des mots de passe faibles ou une mauvaise configuration du réseau.

II. Méthodologie du pentest dans un SI industriel

Le pentest dans un SI industriel suit généralement une méthodologie bien définie pour garantir des résultats précis et fiables. Cette méthodologie comprend plusieurs étapes clés :

- Collecte d’informations : les experts recueillent des informations sur le système industriel cible, y compris son architecture, ses composants matériels et logiciels, ainsi que ses protocoles de communication.

- Analyse des vulnérabilités : les experts analysent les différentes vulnérabilités potentielles du système industriel en utilisant des outils spécialisés et des techniques avancées.

- Exploitation des failles : une fois les vulnérabilités identifiées, les experts tentent de les exploiter pour accéder au système industriel ou à ses données sensibles. Les systèmes industriels étant très fragiles, cette étape n’est pas toujours effectuée en leur sein, mais l’est dans d’autres réseau de l’organisation cible.

- Rapport et recommandations : à la fin du pentest, un rapport détaillé est généralement fourni, mettant en évidence les failles identifiées, les risques associés et des recommandations pour renforcer la sécurité du système.

Méthodologies de pentest spécifiques aux systèmes industriels

Voici les étapes que nous appliquons pour garantir des résultats fiables. Comme indiqué plus tôt, ces systèmes industriels sont très sensibles et nous devons faire preuve d’une grande attention. Voici notre méthodologie chez Hackmosphere :

- Audit organisationnel orienté industriel : permettant d’identifier les points faibles du réseau industriel de manière globale, notamment l’identification des machines à double-appartenance (ayant accès au réseau OT et IT) et l’architecture en place comparée au modèle Purdue

- Revue de la configuration de pare-feu : permettant de vérifier les flux autorisés à entrer ou sortir du réseau industriel

- Pentest IT : ayant pour objectif de prendre le contrôle du pare-feu ou des machines à double-appartenance

- Pentest OT : Une fois tous les autres points effectués nous essayons d’avancer de manière très précautionneuse et en étroite collaboration avec le client

Exemples de vulnérabilités dans le réseau industriel

Un pentest basé sur ce modèle évalue la sécurité à chaque niveau et les interactions entre eux. Voici comment il peut aider à identifier certaines failles :

- Convergence IT/OT : L’interconnexion croissante entre IT (réseaux classiques) et OT (systèmes industriels) expose les systèmes industriels à des menaces provenant des environnements IT, comme les ransomwares ou le phishing.

- Protocoles non sécurisés : De nombreux protocoles industriels (Modbus, DNP3, etc.) ne chiffrent pas les communications. Un pentesteur peut exploiter cette faiblesse pour intercepter ou manipuler des données critiques, comme des commandes vers des automates.

- Accès non contrôlé : Les équipements critiques (PLC, HMI) peuvent parfois être exposés à des interfaces par défaut (mot de passe « admin ») ou via des ports ouverts inutilisés, facilitant un accès non autorisé.

- Mises à jour absentes : Les systèmes industriels, souvent anciens, ne peuvent pas appliquer les correctifs de sécurité, laissant des failles connues exploitables.

- Insuffisance des audits d’accès : Les droits utilisateurs mal configurés permettent à des employés ou attaquants internes de modifier des systèmes sensibles.

Un pentest selon le modèle Purdue met en lumière ces vulnérabilités, aidant à définir une stratégie de sécurisation robuste, incluant segmentation, patch management, et surveillance proactive.

Un exemple marquant et réel d’attaque sur un système industriel est le virus « Stuxnet ». Ce malware, conçu pour saboter des centrifugeuses dans des installations nucléaires iraniennes, a exploité des failles spécifiques aux systèmes SCADA. Il a démontré comment un logiciel malveillant peut infiltrer des réseaux isolés via des clés USB infectées et perturber des équipements critiques. Cette attaque souligne l’importance cruciale des pentests pour détecter de telles vulnérabilités avant qu’elles ne soient exploitées.

III. Analyse des résultats et recommandations

Une fois le pentest terminé, les résultats doivent être analysés en détail pour comprendre les failles identifiées et évaluer leur impact potentiel sur la sécurité du système industriel, de manière globale. Cette analyse permet également de déterminer les mesures correctives nécessaires pour renforcer la sécurité du système. Les recommandations issues de l’analyse des résultats peuvent inclure des actions telles que la mise à jour des logiciels (si possible), la modification des configurations réseau, le renforcement des mots de passe ou l’ajout de nouvelles couches de sécurité pour protéger le système contre les attaques futures.

Bonnes pratiques et conseils pour renforcer la sécurité des systèmes informatiques (SI) industriels

Pour renforcer la sécurité d’un SI industriel, il est essentiel de suivre certaines bonnes pratiques et conseils :

- Les réseaux industriels étant très difficiles à protéger, il est essentiel de protéger au mieux tous les systèmes ayant un accès externe

- Autant que possible, mettre régulièrement à jour les logiciels utilisés dans le système industriel afin d’appliquer les correctifs de sécurité disponibles

- Utiliser des mots de passe forts et uniques pour tous les comptes du système industriel.

- Restreindre l’accès physique aux équipements du système industriel en mettant en place des contrôles d’accès appropriés

- Mettre en place une surveillance continue du système industriel pour détecter rapidement toute activité suspecte ou toute tentative d’intrusion

IV. Conclusion et perspectives

Dans cet article, nous avons exploré l’univers fascinant du pentest dans les systèmes industriels. Nous avons vu comment cette méthode d’évaluation proactive peut aider à identifier les failles qui pourraient compromettre la sécurité d’un SI industriel. En suivant les bonnes pratiques et conseils mentionnés, vous pouvez renforcer la sécurité de votre SI industriel et protéger votre entreprise contre les menaces modernes.

Les systèmes industriels sont de plus en plus ciblés par des attaquants malveillants, ce qui rend la protection de ces infrastructures d’autant plus cruciale. En utilisant des méthodologies et des outils spécifiques au pentest industriel, vous pouvez évaluer la résistance de votre système aux attaques et prendre les mesures nécessaires pour renforcer sa sécurité. En suivant les bonnes pratiques et conseils recommandés, vous pouvez réduire considérablement le risque d’attaques réussies contre votre SI industriel.

Vous souhaitez tester la sécurité de votre SI industriel ? Contactez Hackmosphere [LienContact] pour un audit personnalisé et sécurisez vos infrastructures critiques.